技術(shù)分析什么樣的交換機是安全的?

2023-07-18 14:22:54 admin 610

安全交換機—網(wǎng)絡(luò)界的新寵兒,網(wǎng)絡(luò)入口的守關(guān)者,志

在向一切不安全的因素舉起大刀。

網(wǎng)絡(luò)時代的到來使得安全問題成為一個迫切需要解決的問題;病

毒、黑客以及各種各樣漏洞的存在,使得安全任務(wù)在網(wǎng)絡(luò)時代變

得無比艱巨。

交換機在企業(yè)網(wǎng)中占有重要的地位,通常是整個網(wǎng)絡(luò)的核心所

在。在這個黑客入侵風起云涌、病毒肆虐的網(wǎng)絡(luò)時代,作為核心

的交換機也理所當然要承擔起網(wǎng)絡(luò)安全的一部分責任。因此,交

換機要有專業(yè)安全產(chǎn)品的性能,安全已經(jīng)成為網(wǎng)絡(luò)建設(shè)必須考慮

的重中之中。安全交換機由此應(yīng)運而生,在交換機中集成安全認

證、ACL(Access Control List,訪問控制列表)、防火墻、入侵

檢測甚至防毒的功能,網(wǎng)絡(luò)的安全真的需要“武裝到牙齒”。

安全交換機三層含義

交換機最重要的作用就是轉(zhuǎn)發(fā)數(shù)據(jù),在黑客攻擊和病毒侵擾下,交換機要能夠繼續(xù)保持其高效的數(shù)據(jù)轉(zhuǎn)發(fā)

速率,不受到攻擊的干擾,這就是交換機所需要的最基本的安全功能。同時,交換機作為整個網(wǎng)絡(luò)的核

心,應(yīng)該能對訪問和存取網(wǎng)絡(luò)信息的用戶進行區(qū)分和權(quán)限控制。更重要的是,交換機還應(yīng)該配合其他網(wǎng)絡(luò)

安全設(shè)備,對非授權(quán)訪問和網(wǎng)絡(luò)攻擊進行監(jiān)控和阻止。

安全交換機的新功能

802.1x加強安全認證

在傳統(tǒng)的局域網(wǎng)環(huán)境中,只要有物理的連接端口,未經(jīng)授權(quán)的網(wǎng)絡(luò)設(shè)備就可以接入局域網(wǎng),或者是未經(jīng)授

權(quán)的用戶可以通過連接到局域網(wǎng)的設(shè)備進入網(wǎng)絡(luò)。這樣給一些企業(yè)造成了潛在的安全威脅。另外,在學校

以及智能小區(qū)的網(wǎng)絡(luò)中,由于涉及到網(wǎng)絡(luò)的計費,所以驗證用戶接入的合法性也顯得非常重要。IEEE 802.

1x 正是解決這個問題的良藥,目前已經(jīng)被集成到二層智能交換機中,完成對用戶的接入安全審核。

802.1x協(xié)議是剛剛完成標準化的一個符合IEEE 802協(xié)議集的局域網(wǎng)接入控制協(xié)議,其全稱為基于端口的訪

問控制協(xié)議。它能夠在利用IEEE 802局域網(wǎng)優(yōu)勢的基礎(chǔ)上提供一種對連接到局域網(wǎng)的用戶進行認證和授權(quán)

的手段,達到了接受合法用戶接入,保護網(wǎng)絡(luò)安全的目的。

802.1x協(xié)議與LAN是無縫融合的。802.1x利用了交換LAN架構(gòu)的物理特性,實現(xiàn)了LAN端口上的設(shè)備認證。在

認證過程中,LAN端口要么充當認證者,要么扮演請求者。在作為認證者時,LAN端口在需要用戶通過該端

口接入相應(yīng)的服務(wù)之前,首先進行認證,如若認證失敗則不允許接入;在作為請求者時,LAN端口則負責向

認證服務(wù)器提交接入服務(wù)申請。基于端口的MAC鎖定只允許信任的MAC地址向網(wǎng)絡(luò)中發(fā)送數(shù)據(jù)。來自任何

“不信任”的設(shè)備的數(shù)據(jù)流會被自動丟棄,從而確保最大限度的安全性。

在802.1x協(xié)議中,只有具備了以下三個元素才能夠完成基于端口的訪問控制的用戶認證和授權(quán)。

1. 客戶端。一般安裝在用戶的工作站上,當用戶有上網(wǎng)需求時,激活客戶端程序,輸入必要的用戶名和口

令,客戶端程序?qū)统鲞B接請求。

2. 認證系統(tǒng)。在以太網(wǎng)系統(tǒng)中指認證交換機,其主要作用是完成用戶認證信息的上傳、下達工作,并根據(jù)

認證的結(jié)果打開或關(guān)閉端口。

3. 認證服務(wù)器。通過檢驗客戶端發(fā)送來的身份標識(用戶名和口令)來判別用戶是否有權(quán)使用網(wǎng)絡(luò)系統(tǒng)提供

的網(wǎng)絡(luò)服務(wù),并根據(jù)認證結(jié)果向交換機發(fā)出打開或保持端口關(guān)閉的狀態(tài)。

流量控制

安全交換機的流量控制技術(shù)把流經(jīng)端口的異常流量限制在一定的范圍內(nèi),避免交換機的帶寬被無限制濫

用。安全交換機的流量控制功能能夠?qū)崿F(xiàn)對異常流量的控制,避免網(wǎng)絡(luò)堵塞。

防DDoS

企業(yè)網(wǎng)一旦遭到大規(guī)模分布式拒絕服務(wù)攻擊,會影響大量用戶的正常網(wǎng)絡(luò)使用,嚴重的甚至造成網(wǎng)絡(luò)癱

瘓,成為服務(wù)提供商最為頭疼的攻擊。安全交換機采用專門的技術(shù)來防范DDoS攻擊,它可以在不影響正常

業(yè)務(wù)的情況下,智能地檢測和阻止惡意流量,從而防止網(wǎng)絡(luò)受到DDoS攻擊的威脅。

虛擬局域網(wǎng)VLAN

虛擬局域網(wǎng)是安全交換機必不可少的功能。VLAN可以在二層或者三層交換機上實現(xiàn)有限的廣播域,它可以

把網(wǎng)絡(luò)分成一個一個獨立的區(qū)域,可以控制這些區(qū)域是否可以通訊。VLAN可能跨越一個或多個交換機,與

它們的物理位置無關(guān),設(shè)備之間好像在同一個網(wǎng)絡(luò)間通信一樣。VLAN可在各種形式上形成,如端口、MAC地

址、IP地址等。VLAN限制了各個不同VLAN之間的非授權(quán)訪問,而且可以設(shè)置IP/MAC地址綁定功能限制用戶

的非授權(quán)網(wǎng)絡(luò)訪問。

基于訪問控制列表的防火墻功能

安全交換機采用了訪問控制列表ACL來實現(xiàn)包過濾防火墻的安全功能,增強安全防范能力。訪問控制列表以

前只在核心路由器才獲使用。在安全交換機中,訪問控制過濾措施可以基于源/目標交換槽、端口、源/目

標VLAN、源/目標IP、TCP/UDP端口、ICMP類型或MAC地址來實現(xiàn)。

ACL不但可以讓網(wǎng)絡(luò)管理者用來制定網(wǎng)絡(luò)策略,針對個別用戶或特定的數(shù)據(jù)流進行允許或者拒絕的控制,也

可以用來加強網(wǎng)絡(luò)的安全屏蔽,讓黑客找不到網(wǎng)絡(luò)中的特定主機進行探測,從而無法發(fā)動攻擊。

入侵檢測IDS

安全交換機的IDS功能可以根據(jù)上報信息和數(shù)據(jù)流內(nèi)容進行檢測,在發(fā)現(xiàn)網(wǎng)絡(luò)安全事件的時候,進行有針對

性的操作,并將這些對安全事件反應(yīng)的動作發(fā)送到交換機上,由交換機來實現(xiàn)精確的端口斷開操作。實現(xiàn)

這種聯(lián)動,需要交換機能夠支持認證、端口鏡像、強制流分類、進程數(shù)控制、端口反查等功能

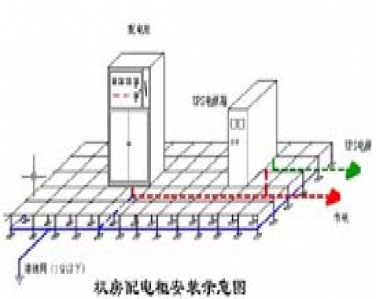

設(shè)備冗余也重要

物理上的安全也就是冗余能力是網(wǎng)絡(luò)安全運行的保證。任何廠商都不能保證其產(chǎn)品不發(fā)生故障,而發(fā)生故

障時能否迅速切換到一個好設(shè)備上,是令人關(guān)心的問題。后備電源、后備管理模塊、冗余端口等冗余設(shè)備

就能保證即使在設(shè)備出現(xiàn)故障的情況下,立刻賦予后備的模塊、安全保障網(wǎng)絡(luò)的運行。

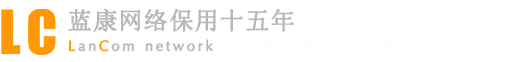

安全交換機的布署

安全交換機的出現(xiàn),使得網(wǎng)絡(luò)在交換機這個層次上的安全能力大大增強。安全交換機可以配備在網(wǎng)絡(luò)的核

心,如同思科Catalyst 6500這個模塊化的核心交換機那樣,把安全功能放在核心來實現(xiàn)。這樣做的好處是

可以在核心交換機上統(tǒng)一配置安全策略,做到集中控制,而且方便網(wǎng)絡(luò)管理人員的監(jiān)控和調(diào)整。而且核心

交換機都具備強大的能力,安全性能是一項頗費處理能力的工作,核心交換機做起這個事情來能做到物盡

其能。

把安全交換機放在網(wǎng)絡(luò)的接入層或者匯聚層,是另外一個選擇。這樣配備安全交換機的方式就是核心把權(quán)

力下放到邊緣,在各個邊緣就開始實施安全交換機的性能,把入侵和攻擊以及可疑流量堵在邊緣之外,確

保全網(wǎng)的安全。這樣就需要在邊緣配備安全交換機,很多廠家已經(jīng)推出了各種邊緣或者匯聚層使用的安全

交換機。它們就像一個個的堡壘一樣,在核心周圍建立起一道堅固的安全防線。

安全交換機有時候還不能孤軍奮戰(zhàn),如PPPoE認證功能就需要Radius服務(wù)器的支持,另外其他的一些交換機

能夠和入侵檢測設(shè)備做聯(lián)動的,就需要其他網(wǎng)絡(luò)設(shè)備或者服務(wù)器的支持。

2023/7/18 14:25 技術(shù)分析什么樣的交換機是安全的?

127.0.0.1/Article/484.html 3/3

安全交換機的升級

目前市場上出了很多新的安全交換機,它們是一出廠就天生具備了一些安全的功能。那么一些老交換機如

何能夠得到安全上的保障呢。一般來說,對于模塊化的交換機,這個問題很好解決。普遍的解決方式是在

老的模塊化交換機上插入新的安全模塊,如思科Catalyst 6500就帶有防火墻模塊、入侵檢測IDS模塊等等

安全模塊;神州數(shù)碼的6610交換機配備了PPPoE的認證模塊,直接插入老交換機就能讓這些“老革命”解決

新問題。

如果以前購置的交換機是固定式的交換機,一些有能力的型號就需要通過升級固件firmware的形式來植入

新的安全功能。

安全交換機的前景

隨著用戶對網(wǎng)絡(luò)環(huán)境的需求越來越高,對具備安全功能的交換機的需求也越來越大。很多用戶認為,花一

定的投資在交換機的安全上,對整個網(wǎng)絡(luò)健壯性和安全性的提高是值得的。特別是一些行業(yè)用戶,他們對

網(wǎng)絡(luò)的需求絕非連通即可。如銀行、證券以及大型企業(yè),網(wǎng)絡(luò)病毒爆發(fā)一次或者入侵帶來的損失,足以超

過在安全交換機上的額外投資。安全交換機已經(jīng)成為交換機市場上的一個新亮點。

在向一切不安全的因素舉起大刀。

網(wǎng)絡(luò)時代的到來使得安全問題成為一個迫切需要解決的問題;病

毒、黑客以及各種各樣漏洞的存在,使得安全任務(wù)在網(wǎng)絡(luò)時代變

得無比艱巨。

交換機在企業(yè)網(wǎng)中占有重要的地位,通常是整個網(wǎng)絡(luò)的核心所

在。在這個黑客入侵風起云涌、病毒肆虐的網(wǎng)絡(luò)時代,作為核心

的交換機也理所當然要承擔起網(wǎng)絡(luò)安全的一部分責任。因此,交

換機要有專業(yè)安全產(chǎn)品的性能,安全已經(jīng)成為網(wǎng)絡(luò)建設(shè)必須考慮

的重中之中。安全交換機由此應(yīng)運而生,在交換機中集成安全認

證、ACL(Access Control List,訪問控制列表)、防火墻、入侵

檢測甚至防毒的功能,網(wǎng)絡(luò)的安全真的需要“武裝到牙齒”。

安全交換機三層含義

交換機最重要的作用就是轉(zhuǎn)發(fā)數(shù)據(jù),在黑客攻擊和病毒侵擾下,交換機要能夠繼續(xù)保持其高效的數(shù)據(jù)轉(zhuǎn)發(fā)

速率,不受到攻擊的干擾,這就是交換機所需要的最基本的安全功能。同時,交換機作為整個網(wǎng)絡(luò)的核

心,應(yīng)該能對訪問和存取網(wǎng)絡(luò)信息的用戶進行區(qū)分和權(quán)限控制。更重要的是,交換機還應(yīng)該配合其他網(wǎng)絡(luò)

安全設(shè)備,對非授權(quán)訪問和網(wǎng)絡(luò)攻擊進行監(jiān)控和阻止。

安全交換機的新功能

802.1x加強安全認證

在傳統(tǒng)的局域網(wǎng)環(huán)境中,只要有物理的連接端口,未經(jīng)授權(quán)的網(wǎng)絡(luò)設(shè)備就可以接入局域網(wǎng),或者是未經(jīng)授

權(quán)的用戶可以通過連接到局域網(wǎng)的設(shè)備進入網(wǎng)絡(luò)。這樣給一些企業(yè)造成了潛在的安全威脅。另外,在學校

以及智能小區(qū)的網(wǎng)絡(luò)中,由于涉及到網(wǎng)絡(luò)的計費,所以驗證用戶接入的合法性也顯得非常重要。IEEE 802.

1x 正是解決這個問題的良藥,目前已經(jīng)被集成到二層智能交換機中,完成對用戶的接入安全審核。

802.1x協(xié)議是剛剛完成標準化的一個符合IEEE 802協(xié)議集的局域網(wǎng)接入控制協(xié)議,其全稱為基于端口的訪

問控制協(xié)議。它能夠在利用IEEE 802局域網(wǎng)優(yōu)勢的基礎(chǔ)上提供一種對連接到局域網(wǎng)的用戶進行認證和授權(quán)

的手段,達到了接受合法用戶接入,保護網(wǎng)絡(luò)安全的目的。

802.1x協(xié)議與LAN是無縫融合的。802.1x利用了交換LAN架構(gòu)的物理特性,實現(xiàn)了LAN端口上的設(shè)備認證。在

認證過程中,LAN端口要么充當認證者,要么扮演請求者。在作為認證者時,LAN端口在需要用戶通過該端

口接入相應(yīng)的服務(wù)之前,首先進行認證,如若認證失敗則不允許接入;在作為請求者時,LAN端口則負責向

認證服務(wù)器提交接入服務(wù)申請。基于端口的MAC鎖定只允許信任的MAC地址向網(wǎng)絡(luò)中發(fā)送數(shù)據(jù)。來自任何

“不信任”的設(shè)備的數(shù)據(jù)流會被自動丟棄,從而確保最大限度的安全性。

在802.1x協(xié)議中,只有具備了以下三個元素才能夠完成基于端口的訪問控制的用戶認證和授權(quán)。

1. 客戶端。一般安裝在用戶的工作站上,當用戶有上網(wǎng)需求時,激活客戶端程序,輸入必要的用戶名和口

令,客戶端程序?qū)统鲞B接請求。

認證的結(jié)果打開或關(guān)閉端口。

3. 認證服務(wù)器。通過檢驗客戶端發(fā)送來的身份標識(用戶名和口令)來判別用戶是否有權(quán)使用網(wǎng)絡(luò)系統(tǒng)提供

的網(wǎng)絡(luò)服務(wù),并根據(jù)認證結(jié)果向交換機發(fā)出打開或保持端口關(guān)閉的狀態(tài)。

流量控制

安全交換機的流量控制技術(shù)把流經(jīng)端口的異常流量限制在一定的范圍內(nèi),避免交換機的帶寬被無限制濫

用。安全交換機的流量控制功能能夠?qū)崿F(xiàn)對異常流量的控制,避免網(wǎng)絡(luò)堵塞。

防DDoS

企業(yè)網(wǎng)一旦遭到大規(guī)模分布式拒絕服務(wù)攻擊,會影響大量用戶的正常網(wǎng)絡(luò)使用,嚴重的甚至造成網(wǎng)絡(luò)癱

瘓,成為服務(wù)提供商最為頭疼的攻擊。安全交換機采用專門的技術(shù)來防范DDoS攻擊,它可以在不影響正常

業(yè)務(wù)的情況下,智能地檢測和阻止惡意流量,從而防止網(wǎng)絡(luò)受到DDoS攻擊的威脅。

虛擬局域網(wǎng)VLAN

虛擬局域網(wǎng)是安全交換機必不可少的功能。VLAN可以在二層或者三層交換機上實現(xiàn)有限的廣播域,它可以

把網(wǎng)絡(luò)分成一個一個獨立的區(qū)域,可以控制這些區(qū)域是否可以通訊。VLAN可能跨越一個或多個交換機,與

它們的物理位置無關(guān),設(shè)備之間好像在同一個網(wǎng)絡(luò)間通信一樣。VLAN可在各種形式上形成,如端口、MAC地

址、IP地址等。VLAN限制了各個不同VLAN之間的非授權(quán)訪問,而且可以設(shè)置IP/MAC地址綁定功能限制用戶

的非授權(quán)網(wǎng)絡(luò)訪問。

基于訪問控制列表的防火墻功能

安全交換機采用了訪問控制列表ACL來實現(xiàn)包過濾防火墻的安全功能,增強安全防范能力。訪問控制列表以

前只在核心路由器才獲使用。在安全交換機中,訪問控制過濾措施可以基于源/目標交換槽、端口、源/目

標VLAN、源/目標IP、TCP/UDP端口、ICMP類型或MAC地址來實現(xiàn)。

ACL不但可以讓網(wǎng)絡(luò)管理者用來制定網(wǎng)絡(luò)策略,針對個別用戶或特定的數(shù)據(jù)流進行允許或者拒絕的控制,也

可以用來加強網(wǎng)絡(luò)的安全屏蔽,讓黑客找不到網(wǎng)絡(luò)中的特定主機進行探測,從而無法發(fā)動攻擊。

入侵檢測IDS

安全交換機的IDS功能可以根據(jù)上報信息和數(shù)據(jù)流內(nèi)容進行檢測,在發(fā)現(xiàn)網(wǎng)絡(luò)安全事件的時候,進行有針對

性的操作,并將這些對安全事件反應(yīng)的動作發(fā)送到交換機上,由交換機來實現(xiàn)精確的端口斷開操作。實現(xiàn)

這種聯(lián)動,需要交換機能夠支持認證、端口鏡像、強制流分類、進程數(shù)控制、端口反查等功能

設(shè)備冗余也重要

物理上的安全也就是冗余能力是網(wǎng)絡(luò)安全運行的保證。任何廠商都不能保證其產(chǎn)品不發(fā)生故障,而發(fā)生故

障時能否迅速切換到一個好設(shè)備上,是令人關(guān)心的問題。后備電源、后備管理模塊、冗余端口等冗余設(shè)備

就能保證即使在設(shè)備出現(xiàn)故障的情況下,立刻賦予后備的模塊、安全保障網(wǎng)絡(luò)的運行。

安全交換機的布署

安全交換機的出現(xiàn),使得網(wǎng)絡(luò)在交換機這個層次上的安全能力大大增強。安全交換機可以配備在網(wǎng)絡(luò)的核

心,如同思科Catalyst 6500這個模塊化的核心交換機那樣,把安全功能放在核心來實現(xiàn)。這樣做的好處是

可以在核心交換機上統(tǒng)一配置安全策略,做到集中控制,而且方便網(wǎng)絡(luò)管理人員的監(jiān)控和調(diào)整。而且核心

交換機都具備強大的能力,安全性能是一項頗費處理能力的工作,核心交換機做起這個事情來能做到物盡

其能。

把安全交換機放在網(wǎng)絡(luò)的接入層或者匯聚層,是另外一個選擇。這樣配備安全交換機的方式就是核心把權(quán)

力下放到邊緣,在各個邊緣就開始實施安全交換機的性能,把入侵和攻擊以及可疑流量堵在邊緣之外,確

保全網(wǎng)的安全。這樣就需要在邊緣配備安全交換機,很多廠家已經(jīng)推出了各種邊緣或者匯聚層使用的安全

交換機。它們就像一個個的堡壘一樣,在核心周圍建立起一道堅固的安全防線。

安全交換機有時候還不能孤軍奮戰(zhàn),如PPPoE認證功能就需要Radius服務(wù)器的支持,另外其他的一些交換機

能夠和入侵檢測設(shè)備做聯(lián)動的,就需要其他網(wǎng)絡(luò)設(shè)備或者服務(wù)器的支持。

2023/7/18 14:25 技術(shù)分析什么樣的交換機是安全的?

127.0.0.1/Article/484.html 3/3

安全交換機的升級

目前市場上出了很多新的安全交換機,它們是一出廠就天生具備了一些安全的功能。那么一些老交換機如

何能夠得到安全上的保障呢。一般來說,對于模塊化的交換機,這個問題很好解決。普遍的解決方式是在

老的模塊化交換機上插入新的安全模塊,如思科Catalyst 6500就帶有防火墻模塊、入侵檢測IDS模塊等等

安全模塊;神州數(shù)碼的6610交換機配備了PPPoE的認證模塊,直接插入老交換機就能讓這些“老革命”解決

新問題。

如果以前購置的交換機是固定式的交換機,一些有能力的型號就需要通過升級固件firmware的形式來植入

新的安全功能。

安全交換機的前景

隨著用戶對網(wǎng)絡(luò)環(huán)境的需求越來越高,對具備安全功能的交換機的需求也越來越大。很多用戶認為,花一

定的投資在交換機的安全上,對整個網(wǎng)絡(luò)健壯性和安全性的提高是值得的。特別是一些行業(yè)用戶,他們對

網(wǎng)絡(luò)的需求絕非連通即可。如銀行、證券以及大型企業(yè),網(wǎng)絡(luò)病毒爆發(fā)一次或者入侵帶來的損失,足以超

過在安全交換機上的額外投資。安全交換機已經(jīng)成為交換機市場上的一個新亮點。